นักข่าวด้านเทคนิค

Getty Images

Getty Imagesสหราชอาณาจักรเปิดตัว“ แคมเปญไซเบอร์ที่เป็นอันตราย” กับหลาย ๆ องค์กรรวมถึงองค์กรที่ให้ความช่วยเหลือจากต่างประเทศแก่ยูเครน

หลังจากดำเนินการสอบสวนร่วมกับพันธมิตรรวมถึงสหรัฐอเมริกาเยอรมนีและฝรั่งเศสศูนย์ความปลอดภัยทางไซเบอร์แห่งชาติสหราชอาณาจักร (NCSC) กล่าวว่ากองทัพรัสเซียได้ตั้งเป้าหมายองค์กรภาครัฐและเอกชนตั้งแต่ปี 2565

ซึ่งรวมถึงองค์กรที่เข้าร่วมที่ให้บริการด้านการป้องกันบริการด้านไอทีและการสนับสนุนด้านโลจิสติกส์

หน่วยงานรักษาความปลอดภัยใน 10 ประเทศนาโต้และออสเตรเลียกล่าวว่าสายลับรัสเซียได้รวมเทคโนโลยีการแฮ็คเพื่อซื้อเครือข่าย

เป้าหมายบางอย่างคือกล้องที่เชื่อมต่อกับอินเทอร์เน็ตที่ชายแดนยูเครนซึ่งตรวจสอบการขนส่งความช่วยเหลือที่เข้าประเทศ

รายงานยังกล่าวอีกว่า“ ใกล้โรงงานทหารและสถานีรถไฟมีการเยี่ยมชมกล้อง 10,000 ตัวเพื่อติดตามการเคลื่อนไหวของวัสดุไปยังยูเครน

มันเพิ่ม “นักแสดงยังใช้บริการเทศบาลตามกฎหมายเช่นกล้องจราจร”

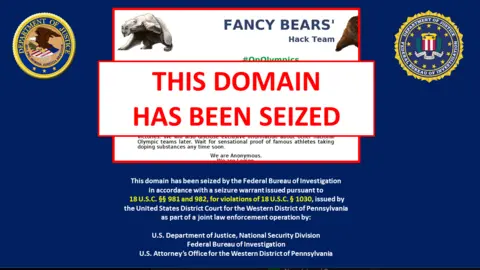

กองกำลังทหารรัสเซียกล่าวหาว่าจารกรรมที่รู้จักกันในชื่อ GRU 26165 หน่วย แต่ถูกเรียกว่าภายใต้ชื่อที่ไม่เป็นทางการจำนวนมาก (รวมถึงหมีแฟนซี)

จากข้อมูลของผู้เชี่ยวชาญด้านความปลอดภัยทีมงานแฮ็กเกอร์ที่น่าอับอายได้รั่วไหลออกมาก่อนหน้านี้ข้อมูลหน่วยงานต่อต้านการใช้สารเสพติดของโลกและมีบทบาทสำคัญในการโจมตีทางไซเบอร์ปี 2559 ของคณะกรรมาธิการสหรัฐฯในประเทศประชาธิปไตย

“ การรณรงค์ที่เป็นอันตรายนี้โดยสำนักข่าวกรองทหารรัสเซียนำเสนอความเสี่ยงที่ร้ายแรงต่อองค์กรเป้าหมายรวมถึงผู้ที่เกี่ยวข้องในการให้ความช่วยเหลือแก่ยูเครน” พอลชิเชสเตอร์ผู้อำนวยการฝ่ายปฏิบัติการของ NCSC กล่าวในแถลงการณ์

เขากล่าวเสริมว่า:“ เราสนับสนุนให้องค์กรต่างๆคุ้นเคยกับคำแนะนำการคุกคามและการบรรเทาทุกข์ที่มีอยู่ในการปรึกษาหารือเพื่อช่วยปกป้องเครือข่ายของพวกเขา”

John Hultquist หัวหน้านักวิเคราะห์ของ Google Tarce Intelligence Group กล่าวว่าใครก็ตามที่เกี่ยวข้องในการโอนสินค้าไปยังยูเครนควรวางตัวเองในยูเครน

“ นอกเหนือจากการระบุความสนใจในการสนับสนุนสนามรบแล้วยังมีความสนใจในการสนับสนุนผ่านวิธีการทางกายภาพหรือออนไลน์” เขากล่าว

“ เหตุการณ์เหล่านี้อาจเป็นรุ่นก่อนของการกระทำที่ร้ายแรงอื่น ๆ ”

คลังเก็บอินเทอร์เน็ต

คลังเก็บอินเทอร์เน็ตUnited Cybersecurity Consulting กล่าวว่า Fancy Bear ได้กำหนดเป้าหมายองค์กรที่เกี่ยวข้องกับโครงสร้างพื้นฐานที่สำคัญรวมถึงพอร์ตสนามบินการจัดการการจราจรทางอากาศและอุตสาหกรรมการป้องกัน

เหล่านี้อยู่ใน 12 ประเทศในยุโรปและสหรัฐอเมริกา

รายงานกล่าวว่าแฮ็กเกอร์ใช้การผสมผสานของเทคโนโลยีในการเข้าถึงการเข้าถึงรวมถึงการคาดเดารหัสผ่าน

อีกวิธีที่ใช้เรียกว่า Spearphishing ซึ่งกำหนดเป้าหมายอีเมลปลอมจากผู้ที่สามารถใช้ระบบได้

แสดงหน้าปลอมที่คุณป้อนรายละเอียดการเข้าสู่ระบบหรือกระตุ้นให้คลิกที่ลิงค์จากนั้นติดตั้งมัลแวร์

“วิชาของอีเมลที่ขัดแย้งแตกต่างกันไปตั้งแต่หัวข้ออาชีพไปจนถึงหัวข้อสำหรับผู้ใหญ่” รายงานกล่าว

ช่องโหว่ใน Microsoft Outlook ยังถูกนำไปใช้เพื่อรวบรวมข้อมูลรับรอง“ ด้วยปฏิทิน Outlook ที่ออกแบบมาเป็นพิเศษ“ การเชิญวันที่”

Rafe Pilling หัวหน้าหน่วยข่าวกรองภัยคุกคามที่ Sophos Counter Thraist Department กล่าวว่าเทคโนโลยีดังกล่าวเป็น “หลักสำหรับกลุ่ม”

การเข้าถึงกล้องจะช่วยให้เข้าใจสินค้าที่จัดส่งเมื่อใดและบทบาทใดที่จะรองรับการเปลี่ยนแปลง [weapons] เป้าหมาย” เขากล่าวเสริม

:max_bytes(150000):strip_icc():format(jpeg)/Kieran-Culkin-Stanley-Tucci-052125-58ed5edc73154f76bfc133b94d11a6eb.jpg)